情報セキュリティメーカーのデジタルアーツ株式会社(本社:東京都千代田区、代表取締役社長:道具 登志夫、以下 デジタルアーツ、証券コード2326)は、広告から遷移するサポート詐欺の手口を分析したレポートを公開しました。

■サポート詐欺の活発化

サポート詐欺とは、ウイルスに感染したかのような警告や警告音を出して不安を煽り、虚偽のサポート窓口に電話をかけさせて金銭を騙し取ろうとする詐欺行為です。IPAによると、「ウイルス検出の偽警告」に関する相談件数は年々増加傾向にあることから※1、昨今特にサポート詐欺が活発化していることがわかります。

今回デジタルアーツはWebサイト閲覧中にクリックした広告からサポート詐欺サイトに誘導された事例を分析しました。

■サポート詐欺サイトは特定条件に合致したときに限り表示されることが判明

前提として一般的な広告は、閲覧者が広告をクリックした際に、広告主が指定したWebページが表示される仕組みになっています。この指定されたページが、ランディングページと呼ばれるものであり、広告配信サービス側の審査を通過することで、広告がWebサイトに表示されるようになります。

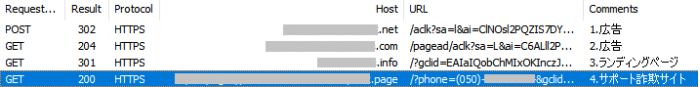

今回表示された広告をクリックした際の通信を確認したところ、広告が直接サポート詐欺サイトに誘導しているのではなく、ランディングページを経由してサポート詐欺サイトが表示されていることがわかります。

広告からサポート詐欺サイトが表示されるまでの通信

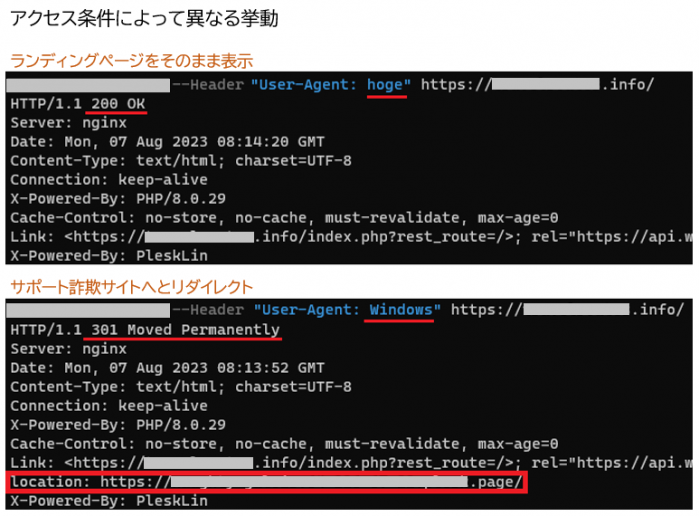

本事例では、「広告が指定したランディングページを通常どおり表示する場合」と、「広告が指定したランディングページからリダイレクトしてサポート詐欺サイトを表示する場合」の2パターンの挙動が確認されました。後者のリダイレクトしてサポート詐欺サイトを表示する場合は、「User-Agentに『Windows』や『mobi』などの特定の文字列が含まれている」かつ、「閲覧者が特定のIPアドレスでない」といった特定条件に合致したときのみ、生じることがわかりました。

一方で、『curl』や『wget』といった文字列は例外であることや、プロキシサービスのIPアドレス・VPNサービスのIPアドレスでアクセスした場合は、リダイレクトされないことも確認されました。また、アクセスしたタイミングによってはリダイレクトしない場合もあるため、時間帯によって挙動しない設定がなされていることも考えられます。

このように攻撃者は、IPアドレス、Webブラウザー情報といった様々な情報を元に、サポート詐欺サイトの表示条件を設定していると考えられます。そのため、広告配信サービスの審査時やアンチウイルス製品とわかるIPアドレスなどは避け、ターゲットに対してピンポイントでサポート詐欺サイトを表示させようと巧みな攻撃を行っていることがわかります。

■もっともらしいランディングページで大手広告配信サービスの審査をすり抜け表示

本事例で閲覧していたWebサイトは、旅行や乗り物関連の国内サイトでした。そのためサポート詐欺サイトに遭遇するのは、外国語などの見慣れないWebサイトに限らないと言えます。また、表示された広告は大手の広告配信サービスを利用していたことから、審査を上手くすり抜けるようなランディングページが作成されていることも分かります。

加えて、サポート詐欺サイトやそのURLは次々と自動生成され、短期間で使い捨てることで、ブラックリストによる捕捉を行えないようにするなどの特徴も見られました。

本事例のランディングページへのアクセスログ(i-FILTER/i-FILTER@Cloudのクラウドルックアップされたログ)の集計では、およそ1か月半で4000アクセス、組織数でみると800組織がアクセスを行っていました。ひとつのランディングページでこれだけ広範囲に攻撃が届いています。

ランディングページは他にも多数存在し、さらにそこからリダイレクトするサポート詐欺サイトを考えると膨大な数になるため、遭遇しないような対策は必要ではあるものの、動的に生成されたり使い捨てにされたりという場合は未然に防ぎきれないことが多くあります。

そのため、遭遇した際の対処方法やこのような詐欺手口を知っておくことも重要だと考えられます。

※1 出典:IPA 独立行政法人 情報処理推進機構 情報セキュリティ安心相談窓口の相談状況[2023年第2四半期(4月~6月)]https://www.ipa.go.jp/security/anshin/reports/2023q2outline.html

◆参考情報

下記のリンクではサポート詐欺の注意喚起および、表示されてしまった際の対処方法などについて掲載されています。併せてご覧ください。

IPA 独立行政法人 情報処理推進機構 偽のセキュリティ警告に表示された番号に電話をかけないで

https://www.ipa.go.jp/security/anshin/attention/2021/mgdayori20211116.html

マイクロソフト マイクロソフトのサポートを装った詐欺にご注意ください

https://msrc.microsoft.com/blog/2022/03/supportscamjp/

◆デジタルアーツ製品「i-FILTER」で出来ること

デジタルアーツでは日々様々な情報をもとにデータの収集を行っており、本事例のような攻撃に用いられるURLは「i-FILTER」のフィルターデータベースへと迅速に配信され、[フィッシング詐欺]や[違法ソフト・反社会行為]カテゴリにてブロックすることが可能です。さらに、フィルターデータベースに反映されていないURLであっても「ホワイト運用」を行うことで、デジタルアーツが安全を確認したURLにのみアクセスを許可し未知の悪性URLをブロックすることができます。

本事例での調査時において、ランディングページは、フィルターデータベースに反映済みのため[違法ソフト・反社会行為]カテゴリでブロックが可能であり、万が一フィルターデータベースの反映前であっても「ホワイト運用」でブロックすることが可能です。実際に、サポート詐欺サイトは、短時間で使い捨てにされるため[カテゴリ外]ではあるものの、「ホワイト運用」でブロックすることができます。広告についても、[広告・バナー]カテゴリを設定でブロックすることで、広告そのものを表示させないことが可能です。

https://www.daj.jp/bs/i-filter/

●セキュリティレポートはこちら

以下、弊社コーポレートサイト上にて公開しております。

https://www.daj.jp/security_reports/34/