~Emotet感染に至るショートカットファイルはPowerShellや VBSを用いる~

情報セキュリティメーカーのデジタルアーツ株式会社(本社:東京都千代田区、代表取締役社長:道具 登志夫、以下 デジタルアーツ、証券コード2326)は、Emotetについてのセキュリティレポートを公開したことを発表します。

Emotetは2014年頃から活動が確認されているマルウェアで、2021年初頭にテイクダウン(停止措置)されましたが、 2021年11月頃から活動が再開し、今日に至るまで断続的に活発な活動が見られています。Emotetへの感染は、メールの添付ファイルなどが発端となり、それらを開いてマクロの有効化を行うことなどにより始まっていましたが、今回新たに「ショートカットファイル」を用いた攻撃が観測され始めました。

「ショートカットファイル」の拡張子「lnk」は表示されない仕様のため、要注意

2022年4月23日ごろより、EmotetにおいてWindowsのショートカットファイルを用いた攻撃が観測され始めました。ショートカットファイルを用いた攻撃は以前より存在し、標的型攻撃メールなどに用いられていましたが、今回Emotetが新たにショートカットファイルを取り入れ始めました。

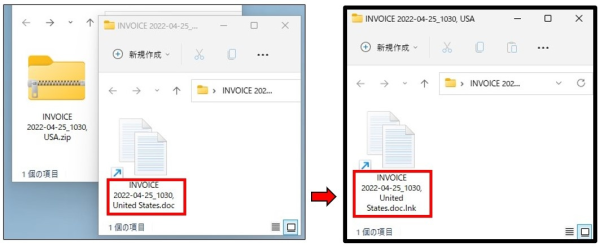

ショートカットファイルの拡張子は「lnk」ですが、これをご存知でない方も多いのではないでしょうか。Windowsのエクスプローラーで拡張子を表示できるように設定していたとしても、ショートカットファイルの拡張子「lnk」は表示できない仕様となっています(レジストリを変更することで表示は可能です)。そのため、左の図のようにdocなど末尾の文字列を拡張子だと思い込み、ショートカットファイルを実行してしまう可能性も考えられます。

Emotet感染に至るショートカットファイルはPowerShellや VBSを用いる

ショートカットファイルを格納したパスワード付きZIPファイルが添付される形で、主にメールがばらまかれています。届いたショートカットファイルをWindows端末でダブルクリックして実行すると、EmotetをWebからダウンロードして実行・感染してしまいます。ショートカットファイルの挙動パターンとしては次のようなものが確認できました。

①PowerShellを用いるもの

ショートカットファイルから、コマンドが実行されます。コマンドプロンプトからPowerShellを呼び出し、Base64エンコードされたPowerShellコマンドを実行します。PowerShellコマンドには、ダウンロードURLなどが記述されており、Emotetのダウンロードが成功するまで各URLにアクセスを試みます。成功するとダウンロードしたファイルをRegsvr32で実行して感染に至ります。

②vbsファイルを生成しWScriptで実行させようとするもの

ショートカットファイルから、コマンドがコマンドプロンプトに渡されます。ショートカットファイル自身に文字列があり、findstrでその文字列を取り出し、vbsファイルを生成して保存・実行します。vbsファイルは、通常はWScriptで実行されます。ダウンロードURLなどが記述されており、ランダムでいずれかのURLにアクセスを試みます。成功するとダウンロードしたファイルをRegsvr32で実行して感染に至ります。

マクロ付きOfficeファイルにも引き続き注意

このようなショートカットファイルによる手法を取り入れるようになったのは、Microsoftにより「Officeファイルの不正なマクロを実行させないようにする施策」が実施済みおよび予定されており、攻撃の成功率が下がってしまうことへの対抗策であると考えられます。では、EmotetはOfficeファイルを使わなくなるのかというと、そう単純ではないかもしれません。ショートカットファイルが登場してから数日間はOfficeファイルでのメールばらまきが観測できなかったため今後は使われなくなる可能性を考えておりましたが、4月29日ごろに「xls」ファイルとxlsを格納したパスワード付きZIPファイルを再び観測し始めました。

世界中で猛威を振るうEmotetですが、国内でもその被害報告が多数あがっています。さらには、表面化していないだけで、被害に遭ってしまった(気が付いていないが遭っている)組織も多数存在していることも事実です。デジタルアーツではDアラートという取り組みにおいて、Emotetに感染して踏み台となってしまった日本の企業・組織に対してご連絡を行っています。弊社が確認できているだけでも数百の組織が感染していました。Emotetに限らず攻撃者は様々な手法を用いて感染を拡げようとします。引き続き警戒を怠らずにセキュリティ対策を講じていくべきでしょう。

▼デジタルアーツが提案するセキュリティ対策

■「m-FILTER」Ver.5

メールセキュリティ製品「m-FILTER」Ver.5は、電子メールフィルタリング(送受信制御)による誤送信対策、全保存(メールアーカイブ)・検索機能による内部統制・コンプライアンス強化、スパムメール対策・メールセキュリティの推進を実現します。

「パスワード付きZIPファイルによる攻撃メールを防ぎたい」、「マクロ付きOfficeファイルや不審なファイルが添付されたメールを防ぎたい」、「乗っ取られた正規の送信元から送られてくるメールを防ぎたい」といった課題には「m-FILTER」が有効です。

https://www.daj.jp/bs/mf/

さらに、デジタルアーツが提供する新オプション「Anti-Virus & Sandbox」は安全なWebサイト・メールからの安全なファイルのダウンロード・受信をリアルタイムに実現し、セキュリティレベルを向上させます。

https://www.daj.jp/es/lp/avsb/

▶「Emotetがショートカットファイルを使う新たな手口を追加 マクロつきOfficeファイルも引き続き注意」についてのレポートはこちら

以下、弊社コーポレートサイト上にて公開しております。

セキュリティレポート

https://www.daj.jp/security_reports/220530_1/

過去発表したEmotet関連等のレポート一覧

マクロつきOfficeファイルに注意!EmotetとxlsmファイルとExcel4.0マクロ

https://www.daj.jp/security_reports/220324_1/

マクロつき「doc」「xls」ファイルは要注意 Emotet拡散にも利用

https://www.daj.jp/security_reports/200316_1/

マルウェアに悪用されるファイル共有サービス

https://www.daj.jp/security_reports/220117_1/

見慣れないXLLファイル(Excelアドイン)を使う攻撃が増加中

https://www.daj.jp/security_reports/211005_1/

復活したEmotetの1か月

https://www.daj.jp/security_reports/220202_1/

踏み台にされEmotetのメールを送付した企業・組織は国内でも400以上

https://www.daj.jp/security_reports/220331_1/