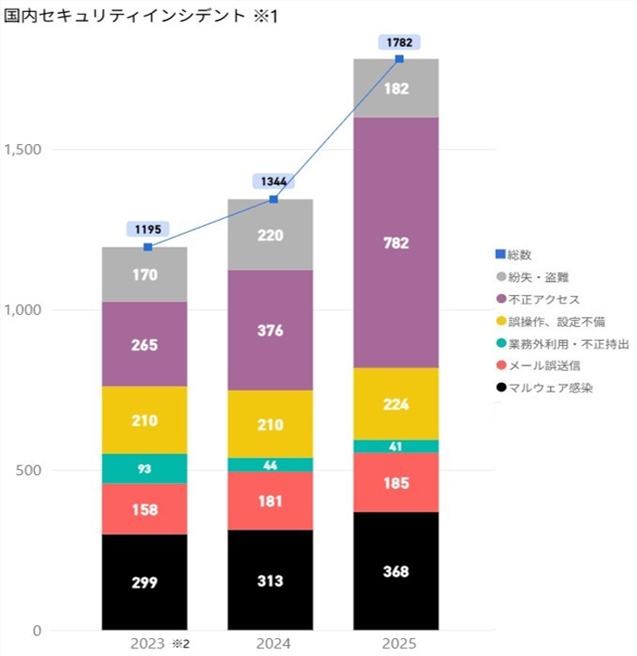

2025年は総数1,782件で過去最多を更新、不正アクセスが突出

サプライチェーン起点の波及型インシデントとランサムウェア被害が顕在化

情報セキュリティメーカーのデジタルアーツ株式会社(本社:東京都千代田区、代表取締役社長:道具 登志夫、以下 デジタルアーツ、証券コード2326)は、2023年から2025年の過去3年分の国内セキュリティインシデントを集計したセキュリティレポートを公開したことを発表します。

2023年から2025年の国内組織におけるセキュリティインシデントを独自に集計

2023年から2025年の国内組織における情報漏えいなどにかかるセキュリティインシデントを、対象組織による公開報告書およびマスメディアによる報道資料を元に独自に集計しました。※1

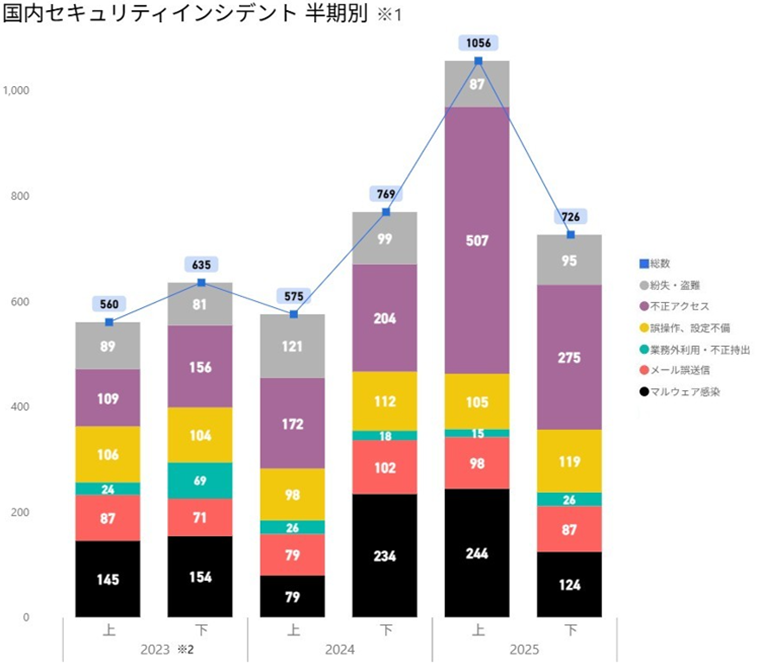

2025年の国内セキュリティインシデント総数は1,782件となり、昨年度の1,344件を超え、当社集計以来過去最多を更新しました。内訳では、昨年同様「不正アクセス」が782件で最多となり、全体の約4割を占める結果となりました。なかでも、上半期はサプライチェーンを狙った攻撃によるインシデント報告が顕著でした。特に、「不正アクセス」「マルウェア感染」を中心に、外部サービスの脆弱性悪用やランサムウェア被害など、波及性の高い事案が相次ぎました。また、下半期は上半期に比べ委託元の情報漏えい報告が少なかったものの、酒類事業を展開する企業やオフィス用品通販を手掛ける企業のランサムウェア被害による自社の情報漏えい報告やシステム障害による機会損失に繋がる事例が目立ちました。【図1】【図2】

【図1】2023~2025年 国内セキュリティインシデント

【図2】2023~2025年 国内セキュリティインシデント 半期別

(※1)本集計では、インシデントの連鎖的影響を個別に計上しています。

たとえば、業務委託先企業がランサムウェア被害を受け、情報漏えい報告があった場合、それを1件として計上します。さらに、その被害により影響を受けた委託元企業からの情報漏えい報告も、それぞれ独立したインシデントとして計上しています。

具体例:業務委託先A社のランサムウェア被害(1件)により、委託元のB社、C社、D社から情報漏えいの報告があった場合、合計4件の「マルウェア感染」インシデントとして集計しています。

(※2)2023年に発生した社会保険や人事労務業務支援システムを提供する企業のランサムウェア被害に起因した情報えいインシデントに関しては、個人情報保護委員会への漏えい等報告が3,000件を超えていますが、本集計では対象組織による公開報告書およびマスメディアによる報道資料が確認できたもののみ「マルウェア感染」インシデントとして集計しています。

※公開済みの記事(※3、※4)と比較すると分類項目によっては数値の増減があります。

これは記事作成にあたって、新たに見つかったインシデントの追加や既存インシデントの更新情報の反映/分類の見直しなどを行ったことによります。あらかじめご承知おきくださいますようよろしくお願いいたします。

(※3) [2025年3月公開]過去3年分の国内セキュリティインシデント集計 https://www.daj.jp/security_reports/44/

(※4) 2025年上半期国内セキュリティインシデント集計 https://www.daj.jp/security_reports/49/

ランサムウェア攻撃による業務影響の発生

酒類事業企業では、拠点のネットワーク機器突破を起点にデータセンターまで侵害が拡大し、認証管理の甘さを突かれて管理者権限を奪取、ランサムウェア被害が発生しました。基幹システムなどが暗号化・停止し、長期の業務影響に加え、従業員データ流出の可能性も生じました。また、オフィス用品通販企業では、MFA(多要素認証)未適用の委託先管理者アカウントが悪用され、長期潜伏の末に侵害が基幹・物流・クラウドへ拡大しました。監視・権限管理・バックアップ設計の不備も重なり、業務停止や情報流出、取引先を含む広範な影響に至りました。

業界トピックス① 保険業界:サプライチェーン起因の情報漏えい事例の公表が相次ぐ

2025年は、保険会社・代理店・保険事故調査会社において、サプライチェーン起因の情報えいが相次ぎ、業界全体でセキュリティ意識と管理体制の見直しが進んだ年となりました。

保険会社において、自社システムへの不正アクセスにより、顧客情報などを含む、合計約1,740万件の情報漏えい可能性を公表した事例が確認されています。また、保険代理店におけるランサムウェア被害により、顧客情報などを含む、合計約510万件の情報漏えいの可能性が示された事例も報告されています。さらに、保険事故調査会社においてもサイバー攻撃により一部ファイルが暗号化され、委託元の個人情報を含む情報漏えいを公表した事例が確認されています 。

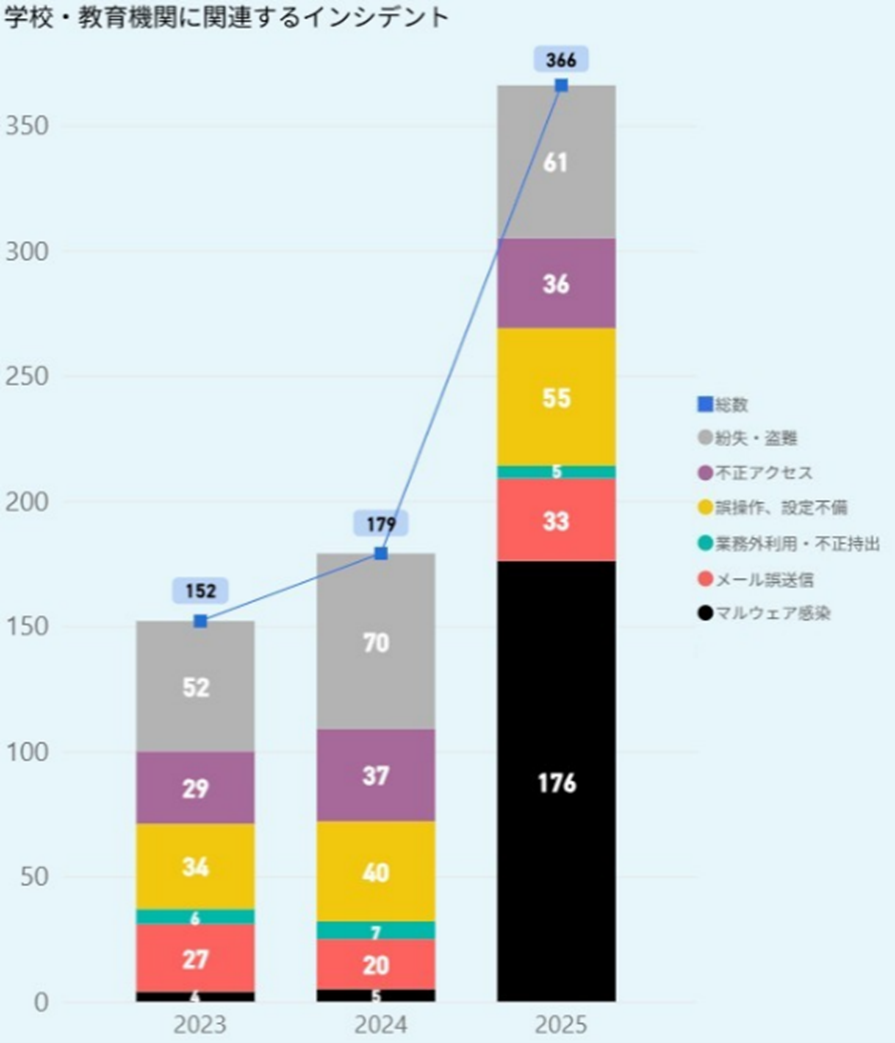

業界トピックス② 学校・教育機関:委託先起因の影響が教育現場にも波及

学校・教育機関に関連するインシデントも増加しており、当社集計以来過去最多を更新しました。なかでも、「マルウェア感染」が大幅に増加しており、こちらは2025年上半期国内セキュリティインシデント集計でも取り上げた卒業アルバム制作業務を担う2社で発生したランサムウェア被害によるインシデント報告が増加要因となります。【図3】

卒業アルバム制作および印刷業を担う企業においては、委託先の設定不備で生じた脆弱性を突かれ、卒業アルバム関連のクラウドに不正アクセスが発生し、約7万件の画像・氏名が外部閲覧された可能性が判明しました。別事業者でもVPNの認証情報漏えい等を起点に侵入・ランサムウェア被害が制作サーバーへ波及し、ネットワーク分離や認証管理不備により大規模な個人情報漏えいの可能性が生じました。

業務委託先起因のインシデントは企業にとどまらず、学校・教育機関にも波及しています。双方に共通する対策として、個人情報・機密データなど重要情報資産を適切に管理し、守るための包括的なアプローチが重要です。

【図3】2023~2025年 学校・教育機関に関連するインシデント

国内セキュリティインシデント増加の背景とその対策方針

2025年の国内セキュリティインシデントは、当社集計以来過去最多を更新し、被害の中心は不正アクセスやランサムウェア、サプライチェーンを起点とした波及型インシデントへと広がっていることが明らかになりました。こうした背景には、インフォスティーラー(情報窃取型マルウェア)などで窃取された認証情報や認可情報を、不正アクセスやランサムウェア攻撃の起点として悪用され、設定不備や認証管理の甘さといった「技術的な隙」を突くことで、被害が拡大する構図がありました。なお、インフォスティーラー(情報窃取型マルウェア)とランサムウェア侵入との関係については、以下レポートでも詳しく取り上げていますので、あわせてご覧ください。

ランサム侵入原因の34%が認証情報、メールとWebから忍び寄るインフォスティーラーとの関係

https://www.daj.jp/security_reports/47/

詳しいセキュリティレポートはこちら

[2026年1月公開]過去3年分の国内セキュリティインシデント集計

https://www.daj.jp/security_reports/52/

■「i-FILTER」Ver.10 ・「m-FILTER」Ver.5 - セキュリティ対策の新定番 ホワイト運用

https://www.daj.jp/bs/lp/white/

「ホワイト運用」は、従来の“通してはいけないものをブロックする”とは真逆の発想です。攻撃やリスクと“接触しない”前提で、安全が確認された通信だけを許可する運用設計により、未知の脅威にもさらされない、予防的で持続可能なセキュリティを実現します。

■ファイル暗号化・暗号化ソフトなら 「FinalCode」(ファイナルコード)

https://www.finalcode.com/jp/

重要ファイルを暗号化して、利用状況を追跡、遠隔削除もできるファイルセキュリティです。サプライチェーン攻撃への対策、自社ファイルセキュリティの強化による情報漏えい対策が可能なIRM(Information Rights Management)ソリューションです。

■SSE+IDaaS ソリューション 「Z-FILTER」

https://www.daj.jp/bs/z-filter/

「Z-FILTER」は、Webやクラウド通信を許可リスト方式で制御し、URL・ドメイン・アプリケーション単位のポリシー適用、SaaSなどのクラウドサービス利用時に機能単位でアクセスや操作を制御する機能、通信の可視化とログ分析を備えた国産SSE(Security Service Edge)+IDaaS(Identity as a Service)ソリューションです。