実質的なファイル共有サービスとして悪用されるDiscord

実質的なファイル共有サービスとして悪用されるDiscord

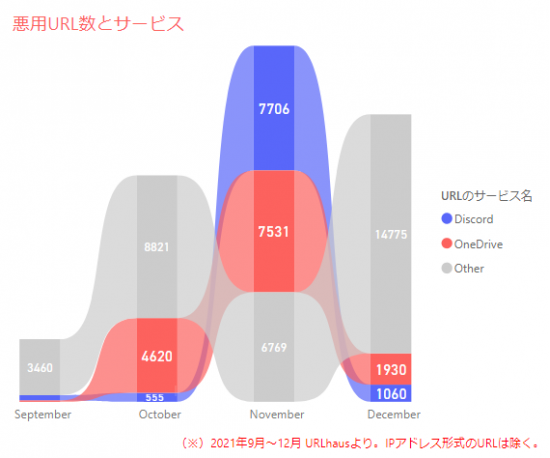

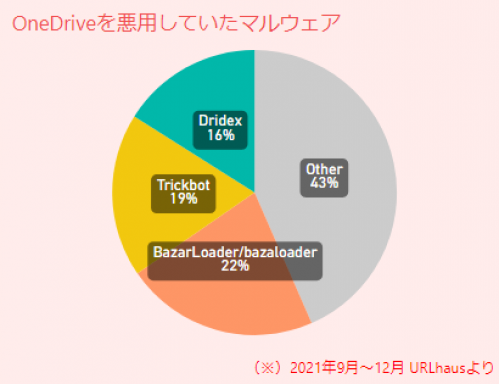

Discordは無料で利用可能なコミュニケーションアプリです。PCやモバイルの各種OSに対応し、専用アプリだけでなくWebブラウザからも通話・ビデオ・テキストチャットの利用が可能で、世界で広く利用されています。チャットメッセージでファイルを共有することも可能で、その共有したファイルにはそれぞれURLが生成され、URLを知っていれば誰でもそのファイルを閲覧・ダウンロードすることができます。しかし、実質的にファイル共有サービスのようにURLを用いた共有が可能なため攻撃者にも悪用されています。URLは下のような形式です。

hxxps://cdn.discordapp[.]com/attachments/チャンネルID/ファイルID/ファイル名

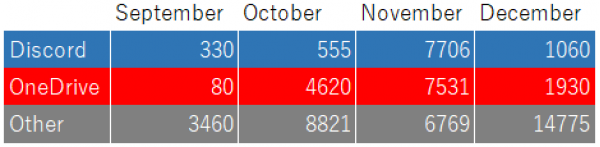

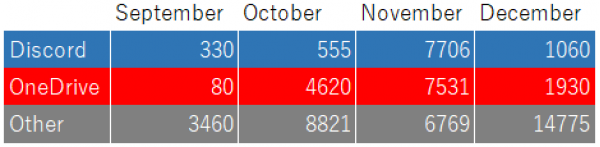

Discordのファイル共有URLを用いて感染を拡げようとしていたマルウェアはDridexが非常に多く、報告されたDiscordのURLの9割以上を占めています。

以前に本セキュリティレポートで取り上げたDridex※1では改ざんサイトのURLを大量に悪用していました。今度は改ざんサイトではなく、正規のDiscordのファイル共有URLを用いるものが目立つようになっています。

さらに、Excel-DNAで作成されたXLLファイル※2を使っていたことも確認しました。一度に150ものDiscordのURLが使われることもあります。人気ドラマに乗じたスパムメールでの拡散も確認しています。ドラマの続編を先取りして観られるなどといってメールで誘い、添付のファイルを開かせようとします。ファイルを開いた後にマクロを有効にして実行してしまうと、Discordに置かれたマルウェアをダウンロードしてDridex感染へと至るような仕組みです。

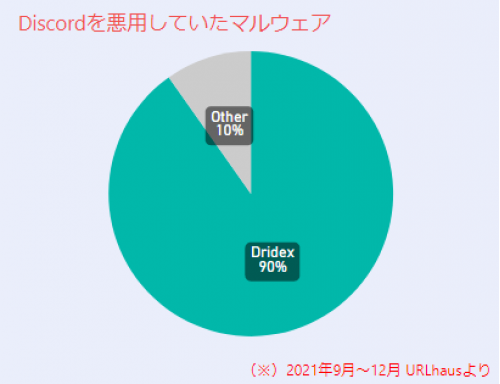

OneDriveの悪用

OneDriveは、Microsoft のクラウドストレージです。Windows 10 や Windows 11 ではデフォルトでアプリがインストールされているため一般的に利用されている方も多いのではないでしょうか。

これまで、OneDriveが悪用されるのは珍しいことでもなかったのですが、10月に入り一気に増加しました。OneDriveのURLには、api.onedrive.com/onedrive.live.com/files.1drv.com/1drv.ms

というドメインが用いられており、各ドメインは正規のものです。

2021年10月に海外のリサーチャーたちが、OneDrive(Microsoft)側がなかなか対処しないために悪性ファイルのURLが何日も生存し続けていると問題視していました。さらに海外IT系メディアもこれを取り上げ、一時話題となりました。その後、OneDrive側での対処が迅速になっています。

ビジネスで使わないサービスはフィルタリングでアクセスさせない、メールのセキュリティ対策も重要

DiscordはDridexでの悪用が目立っていますが、それ以外にも多くの攻撃者・マルウェアによって悪用されています。OneDriveも同様です。サービス提供側も悪用への対処はしているでしょうが、ファイルやURLが迅速に対処され無効になったとしても攻撃者側は使い捨てにして新たに作成すればよく、いたちごっこになっていることは否めません。

近年、国内ではPPAP廃止の動きが加速し、ファイル共有サービスを取り入れた運用に切り替えている組織が増えているようです。正規サービスのURLだからといって単純には安心はできません。今回、突出して悪用されたDiscordやOneDriveは個人利用の多いサービスです。ビジネスで使わない不要なサービスはURLフィルタリングを活用してアクセスさせないことが大切です。また、メールゲートウェイで添付ファイルや送信元アドレスなどから安全ではないメールはあらかじめ弾くといったセキュリティ対策を講じることも重要です。

▼デジタルアーツは、フィルタリングによるオンラインストレージの利用制御、ホワイト運用、脱ZIP暗号化を提案

■「i-FILTER」Ver.10 では、ファイル共有サービスのブロックが可能です。

Discord(cdn.discordapp.com)は[チャット][インターネット電話]、

OneDrive(api.onedrive.com/onedrive.live.com/files.1drv.com/1drv.ms)は[オンラインストレージ]としてカテゴリ分類しており、カテゴリによるフィルタリングが可能です。さらにOneDriveは「Webサービス制御機能」によって対象サービスだけの細かな制御が可能です。

https://www.daj.jp/bs/i-filter/

■「i-FILTER」Ver.10 ・「m-FILTER」Ver.5 セキュリティ対策の新定番 ホワイト運用

受信したすべてのメールを開け、アクセスしたいWebをクリックでき、情報システム部門の運用負荷も削減できます。デジタルアーツの「ホワイト運用」がセキュアな世界を実現します。

https://www.daj.jp/bs/ifmf/

■PPAPは効果がないのか?EmotetやIcedIDなどの外部攻撃対策にはデジタルアーツの『脱ZIP暗号化』運用

メールでファイルを送る際に、日本の多くの企業・団体で慣例化されたPPAPですが、セキュリティレベルを担保するための暗号化ではないため、さまざまなインシデントリスクを抱えてきました。デジタルアーツでは、これら「ZIP暗号化」運用のリスクに対していち早く警鐘を鳴らし、解決しています。

https://www.daj.jp/bs/lp/zipencryption/

▶マルウェアに悪用されるファイル共有サービスについてのレポートはこちら

以下、弊社コーポレートサイト上にて公開しております。

セキュリティレポート

https://www.daj.jp/security_reports/220117_1/

※1 セキュリティレポート「メール経由で感染を狙うDridexキャンペーン 大量の改ざんサイトURLを悪用」

https://www.daj.jp/security_reports/210309_1/

※2 セキュリティレポート「見慣れないXLLファイル(Excelアドイン)を使う攻撃が増加中」

https://www.daj.jp/security_reports/211005_1/